Accanto alle forme di ransomware meno recenti, come Phobos, assistiamo continuamente alla comparsa di nuovi ransomware. Di fatto, il numero di attacchi è quasi raddoppiato nei primi sei mesi del 2021. Secondo Cognyte, durante la prima metà del 2021 le organizzazioni colpite da attacchi ransomware sono state 1.097, contro le 1.112 registrate nel corso dell'intero 2020. Il paese maggiormente preso di mira sono gli Stati Uniti, che rappresentano il 54,9% delle vittime totali.

Alcuni fattori possono determinare un aumento del rischio per le aziende, ad esempio:

- Presenza di software o dispositivi non aggiornati

- Utilizzo di browser o sistemi operativi privi di patch

- Assenza o scarsa efficacia dei piani di backup per il ripristino dei dati (con conseguente aumento del rischio di perdite di dati e danni alla reputazione)

- Mancanza di investimenti in soluzioni per la sicurezza informatica

Impedire al ransomware di accedere ai sistemi aziendali e difendere l'attività nelle fasi iniziali di un attacco può far risparmiare alle imprese migliaia, se non milioni in termini di costi per il ripristino post-attacco. Un esempio lampante è l'attacco del ransomware CryptoLocker, la cui risoluzione ha richiesto più di sei mesi.

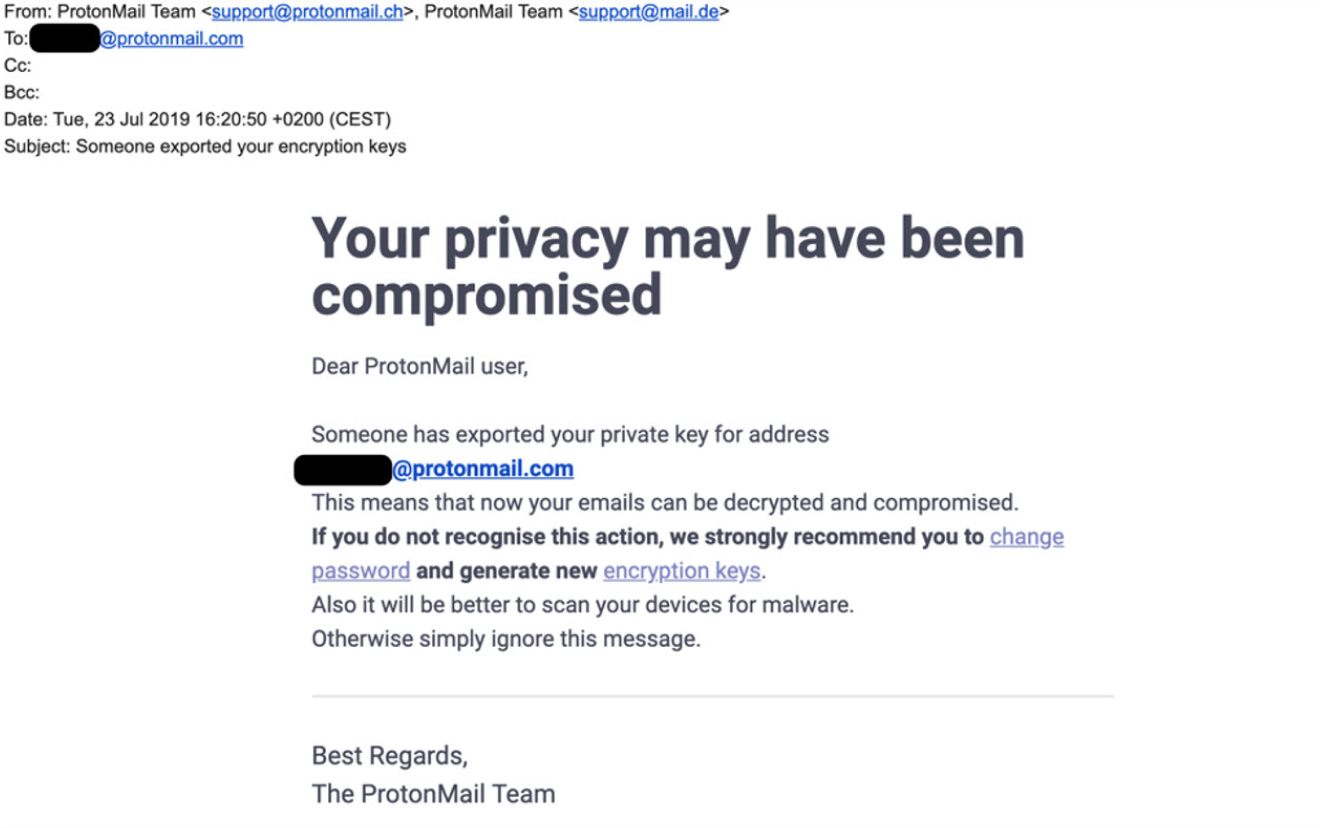

Da settembre 2013 a maggio 2014, i criminali informatici hanno sviluppato una nuova botnet, denominata Gameover ZeuS, che ha formato una rete di obiettivi infettati dal malware. Le vittime hanno ricevuto un allegato email contenente uno script che una volta aperto ha attivato il malware. Il ransomware è stato inoltre in grado di identificare altri dispositivi connessi alla rete della vittima, criptando completamente tutti i dati o bloccando i sistemi operativi e interrompendo le operazioni aziendali.

Il malware ha criptato con successo i file e informato le aziende colpite che le loro operazioni sarebbero state tenute in ostaggio fino al pagamento di un riscatto. Con le loro attività, gli aggressori sono così riusciti a estorcere alle vittime milioni di dollari.

Nell'attacco CryptoLocker è stata utilizzata anche una tattica basata sul criptaggio asimmetrico, che consentiva ai criminali di criptare un file impiegando una chiave pubblica, mentre per decriptare il sistema le vittime potevano utilizzare solo una chiave privata. In sostanza, senza una chiave privata, recuperare i file criptati era praticamente impossibile.